Sandfly Hunter

Sandfly Hunter는 호스트에 존재할 수 있는 일반적인 위협 데이터 조각을 빠르게 검색하는 방법입니다. 이는 시스템에 대한 위협을 빠르게 찾고 확인하는 데 도움이 되는 Sandfly의 강력한 기능입니다.

Hunter 컨셉

Sandfly Hunter를 사용하면 이벤트에서 중요한 포렌직 속성을 클릭하여 동일한 속성을 가진 다른 시스템을 확인할 수 있습니다. Sandfly는 Hunter 모드에서 다음과 같은 다양한 속성을 검색할 수 있습니다:

- 이름, 경로, 암호화 해시, 소유자와 같은 프로세스 속성.

- 이름, 경로, 암호화 해시, 소유자와 같은 파일 속성.

- 이름, 경로, 소유자와 같은 디렉토리 속성.

- 홈 디렉토리, 그룹 맴버십, UID와 같은 사용자명 속성.

- 비밀번호 유형 및 검색 해시(운영자에게 해시된 비밀번호를 노출하지 않으면서 호스트 간 검색을 가능하게 하는 비밀번호 해시의 해시)와 같은 사용자 비밀번호 속성.

- 키 유형, 키 데이터, 키 해시와 같은 SSH 키. 이는 다른 곳에서 사용 중인 동일한 키에 대해 동일한 SSH authorized_keys 항목을 호스트 간에 검색하는 데 사용할 수 있습니다.

정찰 Sandfly

Sandfly Hunter 모드에서 최대한의 이점을 얻으려면 기본적으로 활성화된 정찰 sandfly를 비활성화하지 않을 것을 권장합니다. 이러한 모듈은 호스트를 검사할 때마다 프로세스, 사용자 및 기타 데이터를 수집하여 데이터베이스에 저장합니다. 이 데이터는 필요시 향후 검색에 사용할 수 있으며, 호스트가 침해된 경우 이벤트 타임라인을 구축하여 언제 어떤 문제가 발생했는지 확인할 수 있습니다.

예를 들어, recon_process_list_all Sandfly는 호스트를 검사할 때마다 실행 중인 모든 프로세스를 수집합니다. 이 데이터는 저장되어 당시 확인한 모든 프로세스의 실행 기록을 보유하게 됩니다. 나중에 의심스러운 프로세스를 발견하면 Sandfly Hunter 데이터가 이러한 기록을 가져와서 다른 곳에서 이러한 프로세스를 본 위치를 보여줍니다.

시스템 /bin 및 기타 디렉토리의 파일 속성과 같은 추가 데이터를 가져오는 비활성화된 다른 정찰 모듈들이 있습니다. 재량에 따라 이를 활성화할 수 있지만, 많은 데이터를 생성할 수 있어 데이터베이스를 확장해야 할 수도 있다는 점을 염두에 두십시오.

정찰 데이터는 데이터베이스에 passed 이벤트로 저장됩니다. Sandfly Hunter가 검색을 수행할 때 이 데이터는 무엇이 일어나고 있는지에 대한 보다 완전한 그림을 형성하는 데 도움이 됩니다.

Hunter 타임라인

각 포렌직 속성을 선택하면 해당 속성이 보인 모든 시스템과 처음 발견된 시간을 보여주는 화면으로 이동합니다.

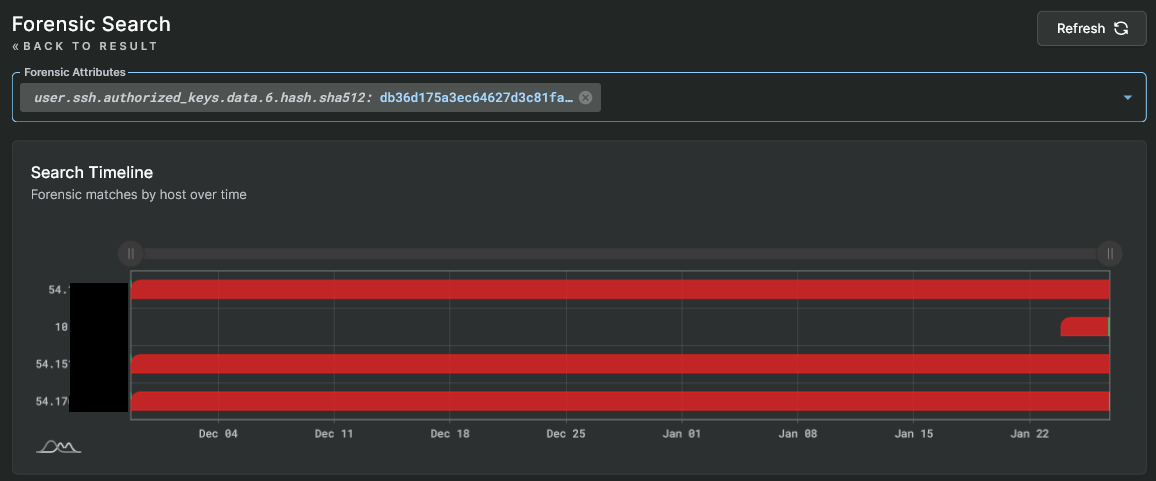

의심스러운 SSH 키

예를 들어, 아래 이미지는 여러 시스템에서 알림을 생성한 authorized keys2 파일을 발견한 검색 결과입니다. 해당 파일이 포렌직 데이터로 가져와졌고, 키의 여섯 번째 sha512 해시 항목을 클릭하면 일치하는 키가 있는 호스트 목록을 즉시 확인할 수 있습니다.

알림은 타임라인에서 빨간색 막대로 나타납니다. 통과 결과가 있다면 동일한 타임라인에 녹색 막대로 나타납니다.

SSH 키 헌팅

위 예시 이미지에서 "54." 호스트들(즉, 처음, 세 번째, 네 번째 행)은 한 달 넘게 해당 파일의 존재를 감지했습니다. 이 세 호스트는 일시적 예외이거나 알림이 계속 존재하도록 적극적으로 모니터링되고 있을 수 있습니다. 그러나 이틀 전에 동일한 키가 동일한 네트워크에 있지 않은 다른 호스트에 나타났습니다.

위협 헌팅 관점에서 이제 의심스러운 키를 보유하고 있으며 해당 키를 가진 모든 호스트를 즉시 확인할 수 있습니다. 이 기능은 공격자가 아직 알림을 활성화하지는 않았지만 키를 사용하여 측면으로 이동하고 있는 경우 조사가 필요한 호스트를 빠르게 찾는 데 도움이 될 수 있습니다.

의심스러운 프로세스

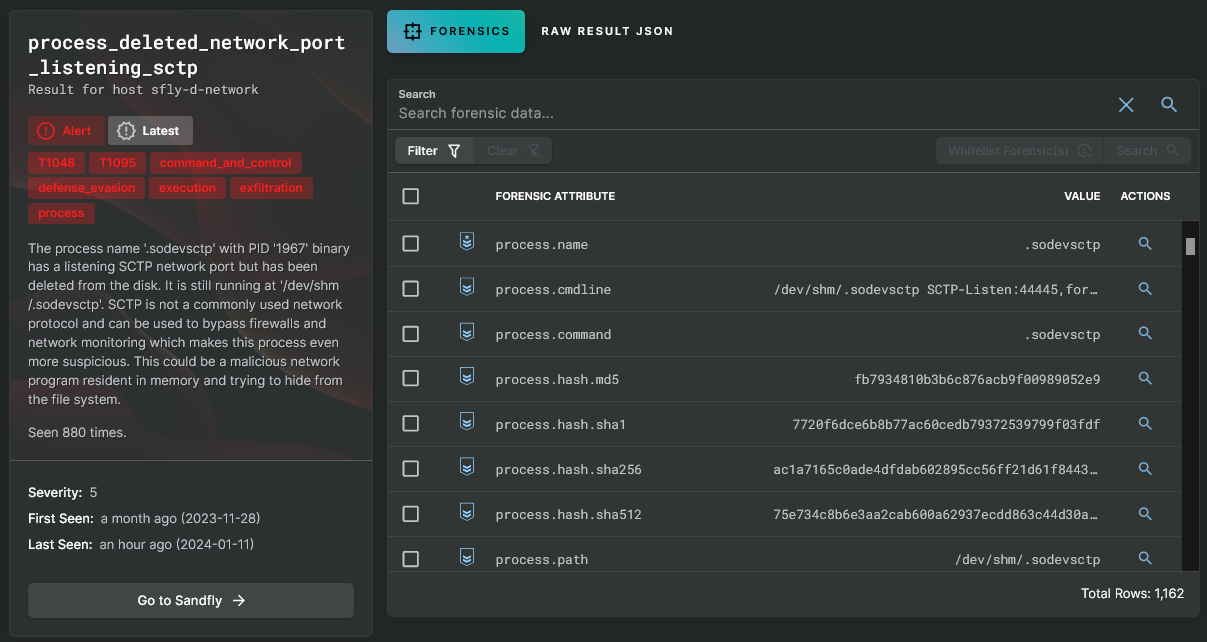

다음으로, SCTP 프로토콜을 실행하는 의심스러운 네트워크 프로세스에 대한 알림이 있는 호스트를 발견했습니다. 이는 매우 위험하며 포렌직 데이터를 보면 매우 이상한 명령줄을 확인할 수 있습니다.

Sandfly가 SCTP 백도어 프로세스를 발견

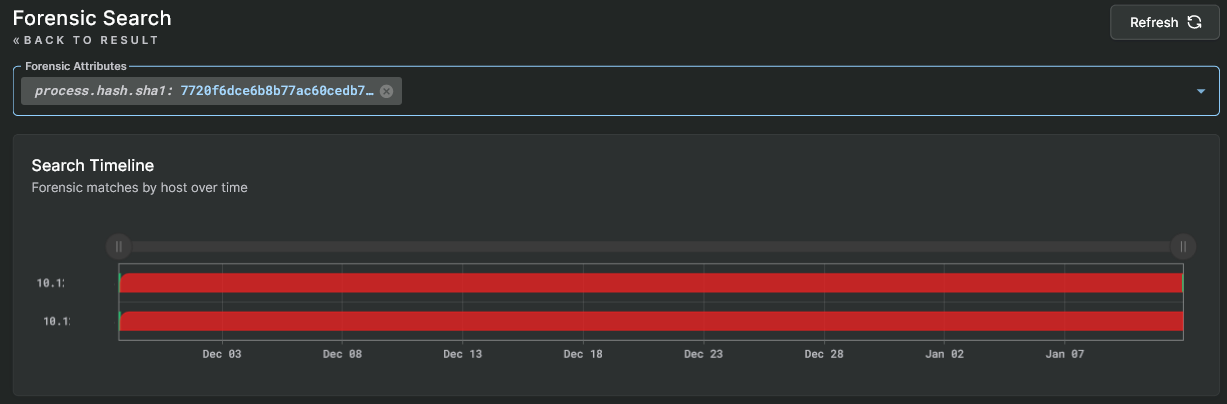

process.hash.sha1 필드를 빠르게 클릭하고 Sandfly Hunter 모드로 이동합니다. 여기서 동일한 프로세스 해시가 두 호스트에서 실행되고 있으며 각 호스트에 동일한 알림이 있는 것을 확인할 수 있습니다. 악성 프로세스는 이 두 호스트에 국한되어 있으며 격리 및 인시던트 대응 절차를 시작할 수 있습니다.

Sandfly Hunter가 두 호스트에서 SCTP 백도어를 발견

정찰 Sandfly가 지원 데이터 수집

일부 알림이 녹색인 것을 알 수 있습니다. 이는 Sandfly가 수행하는 recon_process_list_all 검사 중에 발견된 속성이기 때문에 정상입니다. 이는 Sandfly가 모든 시스템 프로세스 데이터를 가져와서 단순히 결과를 저장하는 정찰 검사입니다. 보안 검사는 아니지만, 결과로 얻어진 포렌직 데이터는 이제 필요시 검색에 사용할 수 있습니다.

정찰 및 알림 Sandfly가 타임라인 뷰 구축

정찰 검사는 비슷한 프로세스 해시가 정당했기 때문에 알림 없이 호스트에서 실행되고 있었음을 보여줍니다. 그러나 갑자기 프로세스가 의심스러운 일을 하는 것이 보였고 이로 인해 최근에만 알림이 생성되었습니다.

실제로 위에서 본 타임라인 뷰에서 빨간색 알림이 불과 8분 전에 발생했으며, 전체 72시간 창에서는 비정상적인 것이 아무것도 보이지 않았습니다. 이는 호스트가 최근에 침해되었으며, 이 프로세스의 의심스러운 사용이 지금에야 나타난 것임을 나타냅니다.

결과 보기

Sandfly Hunter 아래에서 각 행을 클릭하여 일반적인 결과 뷰에서와 마찬가지로 개별 알림 세부 사항을 볼 수 있습니다.

7일 전 업데이트