Standard Security vs. Maximum Security Install

Sandfly가 작동하려면 SSH를 통해 Linux 시스템에 연결해야 합니다. 이를 위해 Sandfly는 각 호스트에서 sudo 권한으로 로그인할 수 있는 SSH 키에 액세스해야 합니다.

SSH 키의 침해를 방지하기 위해 Sandfly는 매우 안전한 타원 곡선 암호화를 사용합니다. Sandfly에 저장된 키는 모두 공개 키로 암호화되어 전체 데이터베이스가 침해되더라도 서버가 다시 복호화할 수 없습니다. Sandfly의 스캐닝 노드만이 암호화된 자격 증명을 복호화할 수 있으며, 이러한 자격 증명은 서버가 작업을 수행해야 할 때만 스캐닝 노드로 전송됩니다.

이러한 아키텍처의 결과로 배포 시 고려할 수 있는 두 가지 Sandfly 작동 모드가 있습니다: 표준 보안 및 최대 보안

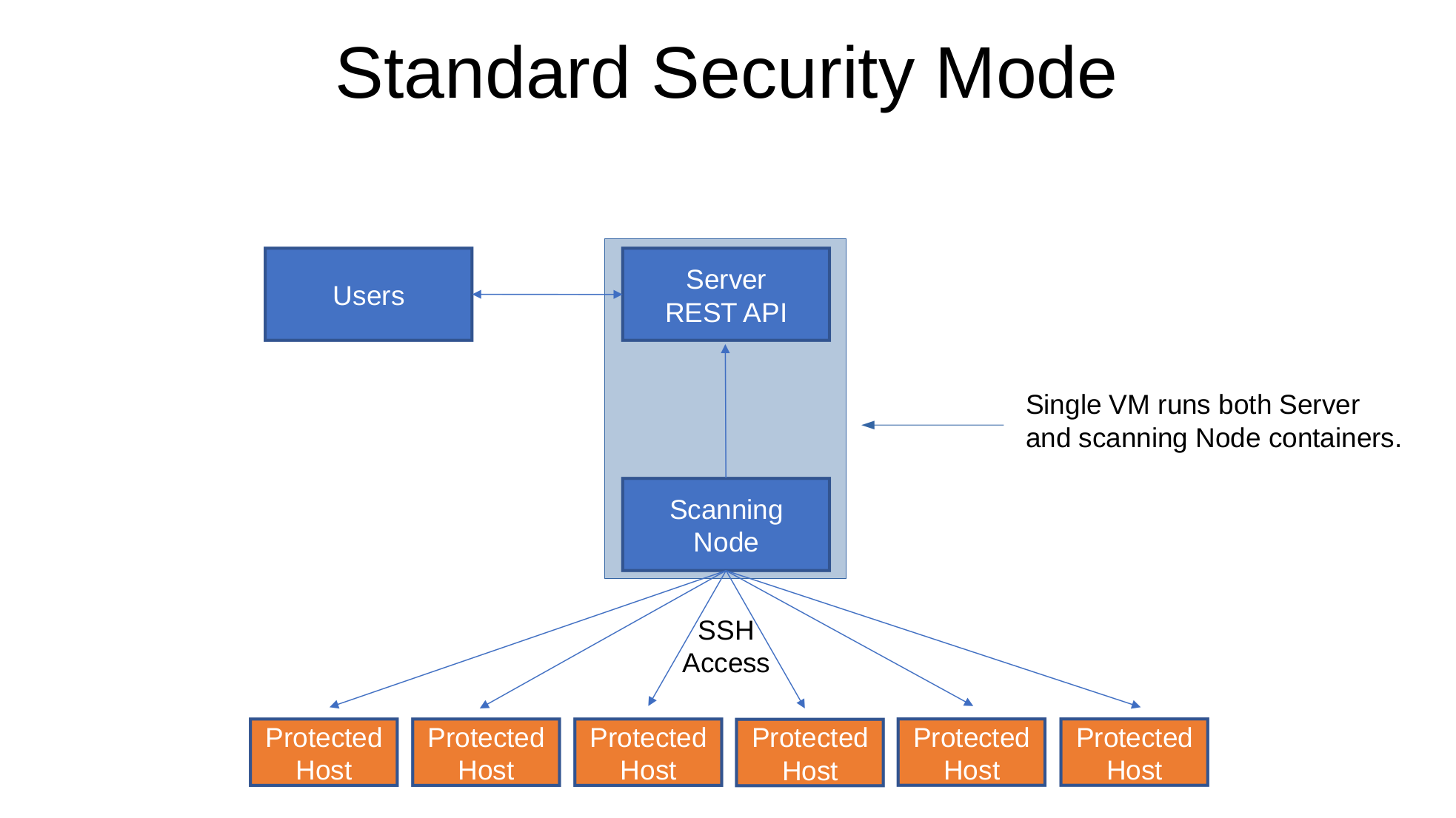

표준 보안 모드 설치

표준 보안 설치는 Sandfly 서버와 노드 Docker 컨테이너를 동일한 호스트에서 실행합니다. 이를 통해 테스트 및 소규모 배포를 위해 적은 오버헤드로 시스템을 빠르게 구축할 수 있습니다. 단점은 서버와 노드 컨테이너가 동일한 가상 머신(VM)에 있다는 것은 SSH 키를 복호화하는 암호화 키가 기본 호스트 운영 체제에 있다는 것입니다. 서버 침해와 컨테이너 탈출이라는 드문 상황에서 공격자는 이론적으로 노드 컨테이너도 동일한 호스트에 있기 때문에 SSH 키를 복호화할 수 있습니다.

Standard Security Mode

또 다른 단점은 서버와 노드가 동일한 시스템에 있을 때 강력한 방화벽이 설치된 격리된 세그먼트에 Sandfly를 배포하는 것이 더 어려울 수 있다는 것입니다. 노드는 보호된 호스트를 볼 수 있어야 하며 서버와 동일한 시스템에 있기 때문에 관리자가 사용자 인터페이스에 연결할 수 있도록 격리된 세그먼트에서도 서버가 열려 있어야 합니다.

표준 보안 모드는 리소스 제약으로 인해 여러 VM을 실행할 수 없는 소규모 배포에만 권장됩니다.

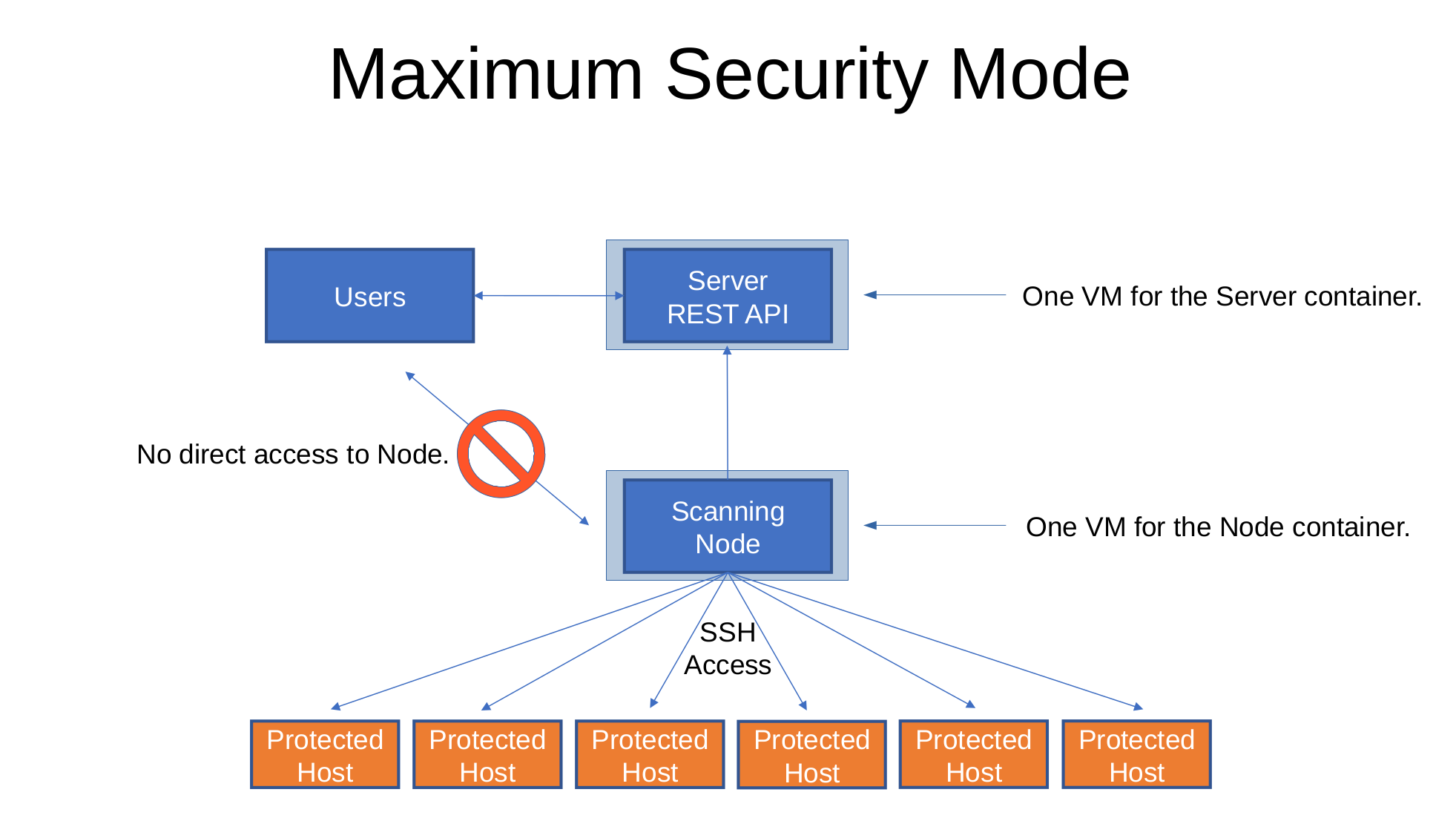

최대 보안 모드 설치

Sandfly의 최대 보안 설치는 서버와 노드를 별도의 시스템에서 실행합니다. SSH 자격 증명을 복호화하는 키는 노드에만 있고 암호화하는 키는 서버에 있습니다. 이 모드에서 서버는 자격 증명만 암호화할 수 있으며 컨테이너와 호스트 운영 체제가 모두 완전히 침해되더라도 복호화할 수 있는 키 자료에 액세스할 수 없습니다.

Maximum Security Mode

공격자가 시스템에 저장된 SSH 자격 증명을 침해하려면 서버와 노드 시스템을 동시에 침해해야 합니다. 스캐닝 노드는 아웃바운드로만 통신하도록 설계되었으며 작동을 위해 인바운드 트래픽이 필요하지 않으므로 매우 엄격한 패킷 필터로 강화할 수 있어 복호화 키를 얻기 위한 침해를 매우 어렵게 만듭니다.

서버와 노드가 별도의 VM이기 때문에 이 모드는 격리가 심한 네트워크에서도 더 잘 작동합니다. 보호하려는 세그먼트 내부에서 노드를 실행할 수 있으며 서버로 아웃바운드 통신을 합니다. 관리자가 서버와 작업할 수 있도록 더 개방적인 필터를 허용할 수 있지만 스캐닝 노드에 대한 인바운드 트래픽은 완전히 거부할 수 있습니다.

이 최대 보안은 하드웨어 리소스가 있는 경우 모든 사용자에게 권장됩니다.

Updated 7 days ago